Тайното хранилище Vault 7

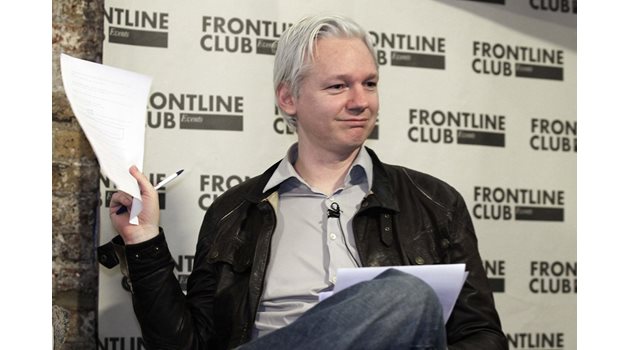

На 7 март 2017 г. “Уикилийкс” стартира новата си серия изтичащи от ЦРУ документи. Кодово име Vault 7 - “Хранилище 7”, е най-голямата публикация на изтекли секретни документи на агенцията. И според “Уикилийкс” това е само началото.

В първата си част поредицата Year Zero (“Нулева година”) се състои от 8 761 документи и файлове

от изолирана мрежа с

висока степен на защита,

намираща се в Центъра на ЦРУ за киберразследвания в Ленгли, Вирджиния.

“Година 0” - Year Zero, разкрива глобалната програма за скрито хакване от ЦРУ, вируси, които заразяват устройства на широк спектър от американски, европейски и световни компаниии, включително продукти като iPhone на Apple, Android на Google и Microsoft Windows и дори умните телевизори Samsung, които се превръщат в тайни микрофони.

В резултат на анализа на това, което за кратко се появи, а сега вече е почти неоткриваемо в “световната паяжина” - www - World Wide Web, известна като интернет, се откроява една съвсем нова и непозната организационна блокдиаграма на структурата на съществено промененото Централно разузнавателно управление на САЩ. Няма да я намерите на официалните страници на ЦРУ. Няма да получите потвърждение от агенцията, че е актуална и точна. Много трудно ще я намерите и в интернет, защото я блокират и тя

в “самозащита” скача

от сървър на сървър

Поместваме я на следващата страница, за да можете все пак да вникнете и проследите текста, който следва и е пряко свързан с нея.

От 2001 г. ЦРУ придоби политическо и бюджетно превъзходство спрямо Агенцията за национална сигурност на САЩ (АНС). Това позволява на ЦРУ да развие своята мрежа от дронове (един нов метод за разузнаване), както и своята огромна мрежа от хакери по света.

ЦРУ също успя да се отърве от това да споделя своите операции с АНС (основния бюрократичен противник на ЦРУ). Към края на 2016 г. хакерският отдел на ЦРУ има над 5000 агенти и е произвел над 1000 системи за източване на информация, троянски коне, вируси и други зловредни софтуерни продукти. ЦРУ е създало “собствена АНС”, която не трябва да обяснява и защитава своите операции и финансови разходи публично. За първи път бюджетът на ЦРУ

чувствително надхвърля бюджета на АНС,

който досега бе най-големият в рамките на разузнавателната общност.

Зловредният софтуер и хакерските оръжия на ЦРУ се изработват от EDG (Engineering Development Group), подотдел на CCI (Center for Cyber Intelligence), който е към дирекцията DDI (Directorate for Digital Innovation).

DDI е една от петте най-големи дирекции на ЦРУ. EDG е отговорна за разработването, тестването и оперативната подкрепа на целия зловреден софтуер, използван от ЦРУ в неговите тайни операции по целия свят.

Атаката срещу смарт телевизорите на “Самсунг”

била подготвена и

осъществена с британското контраразузнаване МИ5

След заразяването вирусът поставя телевизора в т.нар. Fake-Off (лъжливо изгасен) режим, при който собствениците смятат, че е загасен, но в действителност той вече оперира като подслушвателно устройство и изпраща прехванатите разговори на секретните сървъри на ЦРУ.

ВАЖНО: От 2014 г. ЦРУ също се интересува от хакване на системите за контрол на превозни средства, използвани от съвременните леки и товарни автомобили.

Интересът им едва ли е спрял само до автомобилите.

Mobile Devices Branch (MDB) на ЦРУ разработва многобройни методи за дистанционна атака и установяване на контрол над популярни марки смартфони. Заразените смартфони могат да бъдат инструктирани да изпращат на ЦРУ точното географско разположение на потребителя, аудио-и текстови съобщения, както и

тайно да бъдат

активирани камерата и микрофонът на телефона,

без това да бъде усетено от потребителя.

Mobile Development Branch на ЦРУ произвежда софтуер за хакване, контрол и извличане на данни от iPhone и IPads продукти на Applе. които използват операционна система iOS и OSX. Интересът към Applе се обяснява с популярността на iPhone сред социалния, политическия, дипломатическия и бизнес елита в света.

Подобни вируси са разработени и за Android на Google, който е оперативната програма на по-голямата част от смартфоните по света (85%), включително Samsung, HTC и Sony.

ЦРУ разполага с поне 24 готови за използване вируса за тази операционна система към 2016 г., което позволява да пробива защитите на много от популярните приложения за комуникация Whats App, Signal, Telegram, Viber, Wiebo, Confide и Cloackman. Чрез хакване на телефоните се

събират аудио-и

писмени съобщения

преди криптирането им

ЦРУ полага значителни усилия за вмешателство и контрол и на потребителите на Microsoft Windows. Това става с различни локални и подвижни вируси като Hammer Drill, който заразява софтуера и се разпространява чрез CD/DVD, и USB. Много от тези усилия за въздействие се правят от Automated Implant Branch (AIB) на ЦРУ, което е разработило няколко системи за вмешателство и контрол.

Network Devices Branch на ЦРУ (NDB) отговаря за атаките срещу интернет инфраструктура и уебсървъри. ЦРУ е разработило автоматизирани мултиплатформени системи,

които не се нуждаят от човешка намеса за атака и контрол

на Windows, Mac OSX, Solaris, Linux и др.

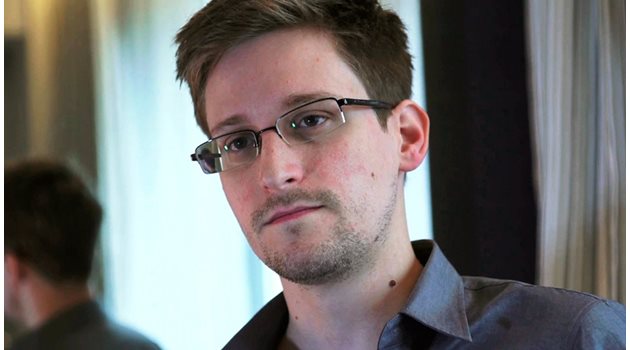

В резултат на изтичане на информация от Едуард Сноудън за АНС технологичната индустрия на САЩ си гарантира ангажимент от страна на администрацията на Обама, че правителството ще разкрива текущо сериозни слабости, появяващи се при Apple, Google, Microsoft и други базирани в САЩ производители.

Сериозните пропуски при производителите поставят огромни слоеве от населението и критичната инфраструктура в риск от чужди разузнавателни агенции или киберпрестъпници. Правителството заяви, че ще разкрие всички типове широко разпространени уязвимости, открити след 2010 година. Изтеклите документи показват, че ЦРУ е нарушило ангажиментите на администрацията на Обама. Много от допуснатите от производителите пропуски в програмното обезпечаване на техните устройства, използвани в киберарсенала на ЦРУ, продължават да се разпространяват, а някои може би вече са били открити и от съперничещи разузнавателните агенции или киберпрестъпници.

Като пример софтуерът за вмешателство на Year Zero е в състояние да проникне, да заразява и да контролира както телефони Android и софтуер за iPhone,

така и да влияе върху акаунтите на президентския туитър

Уязвимости са актуални за населението, за кабинета на президента, Конгреса, топръководители, системни администратори, служителите по сигурността и инженери. Докато ЦРУ пази тези пропуски скрити от Apple и Google, те няма да бъдат фиксирани и отстранени и телефоните ще останат уязвими. По този начин ЦРУ си гарантира, че може да хакне всеки.

Невъзможно е кибероръжията да бъдат контролирани, защото те са просто компютърни програми, които могат да бъдат пиратствани като всичко друго. Хората, които ги разработват и използват, са способни изключително лесно да направят и разпространят техни копия, без да бъдат заловени. Държавата гарантира много високи финансови възнаграждения за хакери, които открият копия на подобен вид софтуер и го предадат на съответните органи. Едновременно с това

частни организации гарантират също съизмерими суми,

за да се сдобият с подобен вид софтуер и да го използват за свои цели.

Кибероръжие може да се разпространи по целия свят за секунда, да се използва от други държави, кибермафията, тийнейджъри хакери и др.

ЦРУ използва американското консулство във Франкфурт като скрита хакерска база за Европа, Близкия изток и Африка. Служителите, работещи от централата във Франкфурт - Center for Cyber Intelligence Europe (CCIE), имат дипломатическо прикритие. Хакерите на ЦРУ могат да пътуват без каквито и да е проверки в шенгенското пространство. Тези агенти участват във физически атаки над системи, които не са свързани с интернет, като полицейски бази от данни. За целта служител на ЦРУ или агент, свързан с офицер от разузнаването, действащ под инструкции, се инфилтрира физически в набелязаното място. Лицето е снабдено с USB флашка, която съдържа софтуер за вмешателство, който се поставя в определения компютър. Агентът след това извлича данни към преносими носители

ЦРУ осигурява 24 приложения, които да бъдат използвани от шпионите за примамка. Но докато приложението на екрана е примамката, системата отдолу се инфилтрира и претърсва автоматично.

За да атакуват своите мишени, вирусите на ЦРУ трябва да имат постоянен контакт с контролната си програма по интернет. Ако тези програми са класифицирани,

техните разработчици могат да бъдат обвинени и съдени

заради забраната за пускане на класифицирана информация в интернет. Правителството не може да наложи авторско право поради лимитите на американската конституция. ЦРУ създава и пуска тези вируси, без да носи отговорност за тях. Ето защо голямата част от кибершпионажа е некласифициран. Това означава, че производителите на “кибероръжия” и компютърните хакери могат да произвеждат свободно пиратски копия, веднъж сдобили се с информацията.

За да бъде заразено устройството, копие на вируса бива поставено на него, давайки контрол над обекта. За да изпрати събраните данни, вирусът трябва да се свърже със системата “майка”, работеща на сървъри в интернет. Тези сървъри обаче не са правно одобрени да съдържат такава информация, затова тези системи на ЦРУ за командване и контрол също са некласифицирани и

правната им връзка с

ЦРУ бива прекъсната

Remote Devices Branch'sаUMBRAGE groupа на ЦРУ събира и поддържа значителна база данни от технологии за атака, крадени от други държави, включително и от Руската федерация. Целите са две. Първата: техниките за атака, използвани от ЦРУ, биха могли да оставят “отпечатък”, който чужди агенции биха разпознали при анализ на множество атаки. Затова в UMBRAGE се анализират всички известни начини за атака и вируси и се преценява кой да бъде използван при следващи такива, за да бъде най-ниска вероятността от разкриване на поръчителя. Втората цел е, разполагайки с технологии за атака, крадени от други държави, да се заблудят разследващите органи, като се насочат към погрешно авторство.

Fine Dining е проект, в който оперативните служители на ЦРУ попълват въпросници, свързани с техните текущи задачи. Въпросникът се използва от OSB (Operational Support Branch). Той позволява на OSB

да определи начина

за адаптиране на съществуващия инструментариум

за операции и да комуникира с персонала на ЦРУ, отговарящ за софтуера за нанасяне на щети. OSB функционира като междинно звено между оперативния персонал на ЦРУ и съответния технически помощен персонал.

Използвайки тези въпросници, бива анализирано каква информация е нужна на служителите за техните операции и така биват настройвани кибероръжията каква информация да бъде източвана.

Служителите също биват питани на какви устройства е нужната им информация, относно ключови думи, типове файлове, антивирусни програми, които биха попречили, дали физически контакт с устройството е възможен и колко време устройството може да бъде източвано, без това да бъде заподозряно, и т.н.

Сред списъка на възможните цели са намирането на: "актив", "връзка с актива", "системен администратор", "операции за външна информация", "чужди разузнавателни агенции" и "външни правителствени обекти”.

За отбелязване е

отсъствието от този списък на всякакъв тип екстремисти

или международни престъпници

HIVE е платформа на ЦРУ, която се състои от “имплант” (вирус), заразил съответната платформа Windows, Linux, MikroTik (използва се в рутери), и контролна станция, която комуникира и събира информацията, открадната от тези “импланти”. “Имплантите” са конфигурирани да си комуникират през HTTPS с уебсървър зад домейн прикритие.

От разкритата от “Уикилийкс” информация могат да се направят няколко извода:

1. Никой не е в безопасност На индивидуално ниво никой гражданин не може да бъде сигурен, че във века на високите технологии и мигновената комункация няма да бъде следен, подслушван, заснеман и т.н.

2. От гледна точка на службите, осъществяващи разузнавателна дейност и притежаващи високи технологии, става все по-безпроблемно осъществяването на тайни операции с цел подслушване, проследяване, локализиране на обекти, източване на информация и т.н.

3. По-страшното е, че това засяга и всяка една организация, структура, институция, държава и група държави.

4. Основен субект в САЩ, който има технологичната възможност

да осъществява

тотален кибершпионаж

и да го провежда, е ЦРУ,

което е иззело инициативата по това направление от създадената с цел електронен шпионаж Агенция за национална сигурност - АНС.

5. ЦРУ в никакъв случай не е единствената структура, която има тези възможности. Със сигурност всяка уважаваща себе си разузнавателна структура и държава развиват подобни възможности. Компютърни гении се раждат и в Русия, Китай, Индия, Япония и по целия свят.

6. Особено тревожно е, че нови и разнообразни форми на кибертероризъм все по-често ще се “появяват на радара”, фокусиран върху международния тероризъм и неговите различни структури.

7. Липсва всякаква възможност за ефективен физически, юридически и граждански контрол над кибершпионажа като част от работата на специалните служби и нарастващата опасност от използването му за кибердиверсия и кибертероризъм.

8. Отсъства необходимата международно съгласувана, приета и прилагана обща нормативна и юридическа база за осъществяване на такъв контрол.

9. Не само държавни субекти могат да участват в кибершпионажа, кибердиверсията и кибертероризма. Поради възможността за заплащане на огромни суми пари, давани от частни физически и юридически лица, те също могат да придобиват софтуерни продукти и

да ги използват за собствени нужди и престъпни цели

10. Чудно защо, но не са дефинирани като цел в кибер-шпионажа проблеми като трансгранична престъпност, разпространение на наркотици и оръжие, пране на пари, тероризъм и терористични организации. Тези дейности много често се преплитат една в друга.

11. Силно намалява личното пространство на гражданите по света, защото има техническа възможност те да бъдат под постоянно наблюдение. Това вече не е фантастика или антиутопия по смисъла на Оруел.

Във връзка с новите разкрития на “Уикилийкс” последният директор на ЦРУ заяви: Latest leak on Wikileaks has made my country less safe - Последната утечка в “Уикилийкс” “направи моята страна по-малко сигурна”.

Скандалът за ЦРУ е огромен. След като управлението бе обвинено лично от новоизбрания американски президент Доналд Тръмп, че се е включило в медийната кампания срещу него, позволявайки изтичането на секретна информация, сега същата тази агенция,

“чиято работа е да

краде чужди секрети,

се оказа неспособна да опази собствените си”

“Уикилийкс” съобщи, че източникът, причинил изтичането на огромния обем информация по тази тема, го е направил, за да предизвика публичен дебат за това дали с развитието на хакерските си възможности ЦРУ не надхвърля чувствително законовия мандат за своята дейност.

А дали е истинска информацията, четете в хартиеното издание.